A Sötét Web egy földalatti bűnözőkkel és intelligens hackerekkel teli hely, de sokkal biztonságosabb hely, mint a kedvenc böngészője. Alig titok, hogy amikor online kapcsolatba lép, tevékenységeit nemcsak a Google, a Facebook és az Amazon követi, hanem a hivatalos felügyeleti csoportok és hackerek is.

Gyakran javasoljuk az adatvédelmi kiegészítőket és szoftvereket, amelyek legalább néhány webkövetőt blokkolnak, de ha valóban meg akarja őrizni névtelenségét, akkor a Dark Web böngésző cél a rendelkezésre álló legjobb lehetőség. A Tor felhasználásával ebben a blogban megvitatják a tennivalókat és a nem tennivalókat a Dark Web használatakor.

Mit csinál Tor?

A Tor megóvja webes tevékenységeit a spamelők és hirdetők elől, elrejti adatait a vállalatok és más internetes felhasználók elől, és lehetővé teszi a böngészést anélkül, hogy identitás-tolvajok és lopakodók követnék őket.

Mit tudsz csinálni Tordal?

Küldhet személyes fényképeket anélkül, hogy feltartóztatná őket, felügyelet nélkül használhatja a közösségi hálózatokat, valóban névtelen blogbejegyzéseket írhat és még sok minden mást. A hozzáférési információkért nézze meg Hogyan lehet elérni a sötét webes hozzáférést .

A sötét webhely használatának öt legfontosabb módja

1. lépés: Győződjön meg arról, hogy a Tor mindig frissül

hogyan lehet nevet változtatni lol-ban

A Tor sokkal biztonságosabb, mint a Chrome és a Firefox, de mint minden szoftver esetében, ez sem akadálytalan a támadásban. Például a hálózatot 2013-ban egy Chewbacca nevű trójai vette célba, aki ellopta a banki adatokat.

2016-ban kiderült, hogy az FBI a Torsploit nevű, speciálisan létrehozott rosszindulatú programot használta a Tor felhasználók deanonimizálására és valós IP-címeik nyomon követésére. Olyan esetek is előfordultak, amikor a Tor kilépési csomópontokat (az utolsó reléket, amelyeken a Tor forgalom áthalad, mielőtt célba ér), rosszindulatú célokra használják, nem pedig anonim módon, és megfertőzik a felhasználók rendszerét.

Szerencsére Tor általában nagyon gyorsan foglalkozik az ilyen fenyegetésekkel és sérülékenységekkel, így elengedhetetlen a böngésző naprakészen tartása .

- A Tor indításakor kattintson a gombra hagyma ikonra az eszköztáron, és válassza a Ellenőrizze a Tor böngésző frissítését ’(Tor rendszeresen frissíti magát, de manuális frissítéssel biztosítja a legújabb verzió használatát).

- Ezenkívül, ha olyan szolgáltatást használ, amely személyes adatok megosztásával jár, akkor módosítsa a Tor biztonsági szintjét Magas .

Ne # 1: Használja a Tor torrentezéshez

Erős adatvédelmi eszközként a Tor tökéletes eszköznek tűnhet a fájlok letöltésére és feltöltésére a BitTorrent és más peer-to-peer hálózatokon keresztül, de ez nem ! A torrentkliens használata megkerüli Tor védelmét, és anonimitást fúj azáltal, hogy valódi IP-címét elküldi a torrentszolgáltatásnak és más „társaknak”. Ez a művelet lehetővé teszi számukra, hogy azonosítsanak téged, a torrentezéshez használt portot, sőt a megosztott adatokat is, ha nincsenek titkosítva.

Ezután potenciálisan rosszindulatú programokat célozhatnak meg rád, vagy akár értesíthetik az illetékes hatóságokat (ha szerzői joggal védett anyagot osztasz meg). Ezenkívül a torrentforgalom hatalmas megterhelést jelent a Tor hálózat számára, és mások számára lelassítja, tehát önző és gondatlan.

Mindezen okok miatt Tor szerint a fájlmegosztás széles körben nem kívánatos, és Az exit csomópontok alapértelmezés szerint a torrent forgalom blokkolására vannak beállítva .

2. lépés: Hozzon létre új identitást, ha szükséges

Tor nagyszerű munkát végez azzal, hogy biztonságban és névtelenül tartsa Önt, de mégis találkozhat olyan webhelyekkel, amelyek riasztó harangot emelnek. Tor figyelmeztethet arra, hogy egy webhely megpróbálja követni.

Ha attól tart, hogy a magánéletét veszélyeztették, tegye a következőket:

- Kattints a hagyma ikonra az eszköztáron.

- Választ Új identitás . Ez az opció újraindítja a Tor böngészőt és visszaállítja az IP-címet, így folytathatja a böngészést új felhasználóként.

Ne # 2: Maximalizálja a Tor ablakot

Hagyja a Tor böngészőablakokat az alapértelmezett méretben, mert Ezek maximalizálása lehetővé teszi a webhelyek számára a monitor méretének meghatározását . Ez a javaslat önmagában nem tűnik jelentősnek, de más adatokkal kombinálva további információkat nyújthat a webhelyeknek az Ön azonosításához .

3. lépés: Használjon VP-t a Tor mellett

Fontos megjegyezni ezt A Tor inkább proxy, mint VPN, amely csak a Tor böngészőn keresztül továbbított forgalmat védi . Amint azt korábban kifejtettük, bizonyos kockázatok vannak a Tor hálózat használatával, különösen a torrent fájlok letöltésekor és egy véletlen rosszindulatú kilépési csomóponton keresztül történő csatlakozáskor.

Növelheti magánéletét és biztonságát a Tor és a VPN együttes használatával, hogy minden adata titkosítva legyen, és a tevékenységeiről ne vezessenek naplót. Számos VPN kínál kifejezetten a Tor felhasználók számára tervezett funkciókat, többek között:

- ProtonVPN , amely lehetővé teszi az előre konfigurált kiszolgálók elérését a forgalom átirányításához a Tor hálózaton keresztül

- ExpressVPN , amely lehetővé teszi, hogy névtelenül regisztráljon a .onion webhelyén keresztül

- AirVPN , amely először a Tor hálózaton, majd a VPN-en keresztül irányítja a forgalmat

A fenti VPN-opciók egyike sem ingyenes, de gyorsabbak, rugalmasabbak és megbízhatóbbak, mint az ingyenes VPN-szolgáltatások.

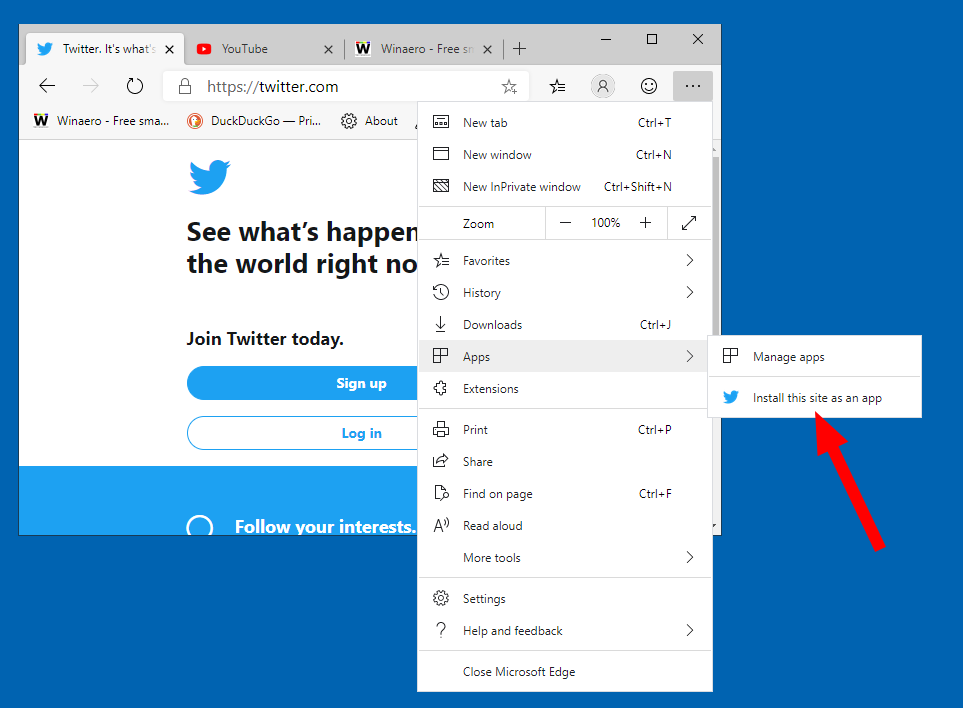

Ne # 3: Keressen az interneten a Google segítségével

A Google nem ismert arról, hogy tiszteletben tartja felhasználói magánéletét, ezért a Tor további használatának folytatása (ez az egyik rendelkezésre álló lehetőség) meglehetősen önmegsemmisítő.

A Google nemcsak megpróbálja nyomon követni Önt és rögzíteni a kereséseit (a kilépési csomópont IP-címe alapján), de nagyon sznob és arrogáns is lesz, amikor azt találja, hogy „szokatlan” módon kapcsolódik. Próbáljon a Google-val keresni Torban, és folyamatosan kapja meg a CAPTCHA-kat, amelyek arra kérik Önt, hogy bizonyítsa be, hogy Ön nem robot.

Javasoljuk Tor alapértelmezett használatát adatvédelmi keresőmotor DuckDuckGo , annak „Onion” változata vagy a Startpage (amely nem követett Google eredményeket használ), amelyek mindegyike előre telepítve van a Google mellett.

4. lépés: Fontolja meg a Tor-váltó futását

Tor támaszkodik hűséges és folyamatosan bővülő közösségére, hogy olyan áramköröket hozzon létre, amelyek áramköröket hoznak létre és névtelenek. Minél több relé vagy „csomópont” fut jelenleg, annál gyorsabb és biztonságosabb lesz a Tor hálózat.

Ha Ön rendszeres Tor-felhasználó lesz, fontolja meg, hogy visszaadja a közösségnek a sávszélesség megosztásával és a relé futtatásával. Vagy lehet „középső relé”, amely egyike annak a két vagy több csomópontnak, amely fogadja a Tor forgalmat, majd továbbadja, vagy „kilépési relé”.

Középváltónak lenni sokkal biztonságosabb. Ha egy másik felhasználó rosszindulatú vagy illegális tevékenységre használja a Tor hálózatot, akkor az IP-címe nem jelenik meg a forgalom forrásaként.

Ezzel szemben a kilépési relét lehet azonosítani mint ezt a forrást, ami azt jelenti, hogy a kilépési relét működtető embereknek panaszokkal és akár jogi figyelemmel is kell megküzdeniük. Ezért ne adjon otthont otthoni számítógépének kilépési csomópontjáról, és ha értelmes, akkor egyáltalán ne!

Még egy probléma: Megbízható relé fogadásához rendelkeznie kell egy Debian vagy Ubuntu rendszert futtató Linux számítógéppel . A Windows rendszerben futtatnia kell egy Linux disztrót virtuális gépként a relé beállításához. Kicsit gond, de legalább elkülöníti a Tor forgalmát a rendszer többi részétől.

hogyan állítsd be a kodit android táblagépre

Ne # 4: ossza meg valódi e-mail címét

Nincs értelme a Tor névtelen maradását használni, ha valódi e-mail címével regisztrál egy webhelyre. Ez olyan, mintha papírzacskót rakna a fejére, és ráírná a nevét és címét. Egy eldobható e-mail szolgáltatás, mint pl MailDrop vagy a zseniális Hamis névgenerátor létrehozhat egy ideiglenes címet és identitást a webhely regisztrációihoz, és Tor személyét elkülönítheti a szokásos webtől.

5. lépés: Használja a Tor névtelen e-mailt

Használhatja kedvenc e-mail szolgáltatásait Torban, bár a Google felkérheti Önt Gmail-fiókjának igazolására. Üzeneteinek tartalma azonban nem lesz titkosítva szállítás közben. A Tor természetesen leplezi, hol van, de ha nem használ eldobható e-mail címet (lásd fent), bárki, aki elfogja az üzeneteit, látja a valódi e-mail címét, és esetlega neved.

A teljes adatvédelem és névtelenség érdekében használhatja a Tor-kompatibilis e-mail szolgáltatást. Ezek közül többet a bűnüldöző szervek bezártak az elmúlt években, mert bűncselekményekhez kapcsolódtak, de egyikük használata nem törvénytelen, és nem is gyanúsít. A legjobb és legmegbízhatóbb megoldás az ProtonMail , egy végpontok közötti titkosított e-mail szolgáltató, amelyet a CERN kutatóintézete indított el 2013-ban.

Ez év elején a ProtonMail egy Tor rejtett szolgáltatást vezetett be, kifejezetten a felhasználók cenzúrájának és felügyeletének leküzdésére. Regisztrálhat egy ingyenes ProtonMail fiókra a protonirockerxow.onion címen, de ez 500 MB tárhelyre és napi 150 üzenetre korlátozódik; a fejlett funkciók eléréséhez szüksége van a Plus tervre (havi 5,00 USD).

Mivel a Tor a Firefoxon alapul, továbbra is lehetősége van kedvenc kiegészítőinek telepítésére a preferenciáknak megfelelően, ennek akkor van értelme, ha a Tor használatát tervezi alapértelmezett böngészőként használni. Ne csábítson! Még akkor is, ha a kiterjesztéseket nem fertőzik rosszindulatú programok (mint amilyeneket a közelmúltban kiderítettek egyes Chrome-okból), ezek súlyosan veszélyeztethetik a magánéletét .

A Tor két legjobb védelmi kiegészítőt tartalmaz előre telepítve - NoScript és HTTPS mindenhol - és valóban csak erre van szükség, ha a böngészőre váltás oka az, hogy névtelen legyen. Ne feledje továbbá, hogy a Tor-val való böngészés lassabb lehet, mint a Chrome vagy a Firefox, mivel a körforgalmi kapcsolati módja van, ezért túlterhelés kiegészítőkkel tovább csökkenti a sebességet .

Alternatív megoldásként kipróbálhatja a Bitmessage alkalmazást, egy ingyenes Desktop klienst, amely lehetővé teszi titkosított üzenetek küldését és fogadását a Tor segítségével, és USB-memóriakártyáról futtatható.

Ne # 5: Menj túl a böngészőbővítményekkel

Mivel a Tor a Firefoxon alapul, továbbra is lehetősége van kedvenc kiegészítőinek telepítésére a preferenciáknak megfelelően, ami érthető, ha a Tor használatát tervezi alapértelmezett böngészőként használni. Ne csábítson! Még akkor is, ha a kiterjesztéseket nem fertőzik rosszindulatú programok (mint amilyeneket a közelmúltban kiderítettek egyes Chrome-okból), ezek súlyosan veszélyeztethetik a magánéletét .

A Tor két legjobb védelmi kiegészítőt tartalmaz előre telepítve - NoScript és HTTPS mindenhol - és csak erre van szükség, ha a böngészőre váltás oka anonim. Ne feledje továbbá, hogy a Tor-val való böngészés lassabb lehet, mint a Chrome vagy a Firefox, mivel a körforgalmi kapcsolati módja van, ezért túlterhelés kiegészítőkkel tovább csökkenti a sebességet .