A hackerek által használt jelszó-feltörési technikák megértése az online fiókok széles körű megnyitásához nagyszerű módja annak biztosítására, hogy ez soha ne történjen meg veletek.

League of Legends hogyan kell megmutatni a pinget

Biztosan mindig meg kell változtatnia a jelszavát, és néha sürgõsebben, mint gondolná, de a lopások elleni enyhítés nagyszerű módja annak, hogy a fiók biztonságán felül maradjon. Mindig elindulhat www.haveibeenpwned.com ellenőrizni, hogy fennáll-e a veszélye, de egyszerűen úgy gondolja, hogy a jelszava elég biztonságos ahhoz, hogy ne lehessen feltörni, rossz gondolkodásmód.

Tehát, hogy segítsünk megérteni, hogy a hackerek miként kapják meg jelszavait - biztonságos vagy más módon - összeállítottuk a hackerek által használt tíz legfontosabb jelszó-feltörési technika listáját. Az alábbi módszerek egy része bizonyosan elavult, de ez nem jelenti azt, hogy még mindig nem használják őket. Olvassa el figyelmesen, és tanulja meg, mit kell enyhíteni.

A hackerek által használt tíz legfontosabb jelszó-feltörési technika

1. Szótár támadás

A szótári támadás egy egyszerű fájlt használ, amely szavakat tartalmaz, amelyek megtalálhatók egy szótárban, ezért meglehetősen egyértelmű neve. Más szavakkal, ez a támadás pontosan olyan szavakat használ, amelyeket sokan jelszavukként használnak.

A szavak - például a letmein vagy a superadministratorguy - ügyes csoportosítása nem akadályozza meg a jelszó ilyen feltörését - jó, legfeljebb néhány további másodpercig.

2. Brute Force Attack

A szótári támadáshoz hasonlóan a nyers erővel járó támadás járulékos bónuszt jelent a hacker számára. A szavak egyszerű használata helyett a durva erővel történő támadás lehetővé teszi számukra a szótár nélküli szavak észlelését az aaa1-től zzz10-ig terjedő összes lehetséges alfa-numerikus kombináció átdolgozásával.

Ez nem gyors, feltéve, hogy a jelszava több mint néhány karakter hosszú, de végül feltárja a jelszavát. A durva erőszakos támadások lerövidíthetők további számítási lóerő dobásával, mind a feldolgozási teljesítmény - ideértve a videokártya GPU-jának kihasználását -, mind a gépszámok tekintetében, például elosztott számítási modellek, például online bitcoin bányászok használatával.

3. Szivárványos asztali támadás

A szivárványos asztalok nem annyira színesek, mint a nevükből is kitűnik, de egy hacker számára a jelszava is a végén lehet. A lehető legegyszerűbb módon a szivárványos táblázatot leforrázhatja előre kiszámolt hash-ek listájába - a jelszó titkosításakor használt numerikus értékre. Ez a táblázat tartalmazza az összes lehetséges jelszó kombináció kivonatát az adott hash algoritmushoz. A szivárványos táblázatok vonzóak, mivel csökkentik a jelszó kivonatának feltöltéséhez szükséges időt, hogy egyszerűen csak felkutassanak valamit a listában.

A szivárványos asztalok azonban hatalmas, nehézkes dolgok. Komoly számítási teljesítményre van szükségük a futtatáshoz, és egy tábla haszontalanná válik, ha az algoritmust kivágva megelőzően véletlenszerű karakterek hozzáadása a jelszavához sózva lett a hash, amelyet megpróbál megtalálni.

Beszélnek sózott szivárványos asztalokról, de ezek olyan nagyok lennének, hogy a gyakorlatban nehezen használhatók. Valószínűleg csak előre definiált véletlenszerű karakterkészlettel és 12 karakter alatti jelszó-karakterláncokkal dolgoznának, mivel a táblázat mérete egyébként még az állami szintű hackerek számára is tiltó lenne.

4. Adathalászat

Van egy egyszerű módszer a feltörésre, kérje meg a felhasználótól a jelszavát. Az adathalász e-mail eljuttatja a gyanútlan olvasót egy hamis bejelentkezési oldalhoz, amely a hacker által elérni kívánt szolgáltatáshoz kapcsolódik, általában arra kérve a felhasználót, hogy orvosoljon valami szörnyű problémát a biztonságával kapcsolatban. Ez az oldal kihúzza a jelszavukat, és a hacker felhasználhatja saját céljaira.

Miért bajlódna a jelszó feltörésével, amikor a felhasználó mindenképp boldogan megadja Önnek?

5. Social Engineering

A social engineering az egész kérdezd meg a felhasználói koncepciót a postaládán kívül, hogy az adathalászat általában ragaszkodik a való világhoz.

A szociális mérnök kedvence az, hogy felhív egy irodát, aki IT-biztonsági technikus srácnak áll, és egyszerűen kéri a hálózati hozzáférési jelszót. Csodálkozna, hogy ez milyen gyakran működik. Néhányuknak megvan a szükséges ivarmirigye is ahhoz, hogy öltönyt és névjelvényt adhasson, mielőtt belekezdenének egy vállalkozásba, hogy a recepciósnak ugyanezt a kérdést tegyék fel szemtől szemben.

6. Malware

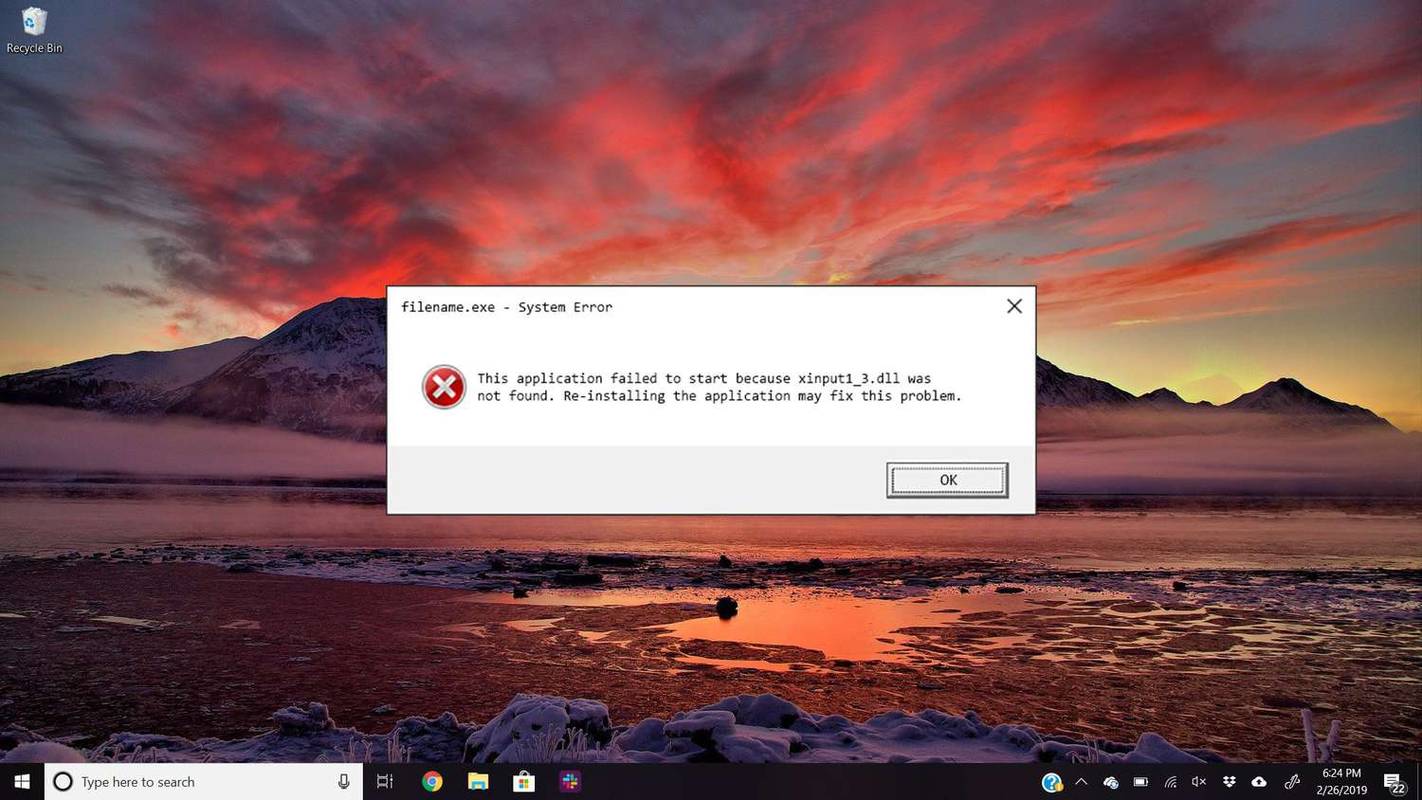

A kulcstárolót vagy a képernyő-lehúzót rosszindulatú programok telepíthetik, amelyek mindent beírnak, vagy bejelentkezési folyamat során képernyőképeket készítenek, majd továbbítják a fájl egy példányát a hacker központba.

Néhány rosszindulatú program megkeresi a webböngésző kliens jelszófájlját, és lemásolja azt, amely megfelelően titkosítva, de könnyen hozzáférhető mentett jelszavakat tartalmaz a felhasználó böngészési előzményeiből.

7. Offline repedés

Könnyű elképzelni, hogy a jelszavak biztonságosak, ha az általuk védett rendszerek három vagy négy hibás találgatás után elzárják a felhasználókat, blokkolva az automatizált találgatásokat. Nos, ez igaz lenne, ha nem az lenne a tény, hogy a legtöbb jelszó feltörése offline állapotban történik, egy olyan hash készlet használatával, amely egy jelszófájlban található, amelyet egy kompromittált rendszerből „nyertek”.

Gyakran a szóban forgó célpontot egy harmadik fél általi feltörés veszélyeztette, amely hozzáférést biztosít a rendszerkiszolgálókhoz és azokhoz a felhasználó számára fontos összes hash fájlhoz. A jelszó feltörő ekkor eltarthat, amíg meg kell próbálnia feltörni a kódot anélkül, hogy figyelmeztetné a célrendszert vagy az egyes felhasználókat.

8. Vállszörfözés

A társadalmi tervezés másik formája, a váll-szörfözés, amint azt implikálja, magában foglalja az ember vállán történő bekukucskálást, miközben belép a hitelesítő adatokba, jelszavakba stb. Bár ez a koncepció nagyon alacsony technológiájú, meglepődne, hogy hány jelszó és érzékeny információ így lopják el, ezért maradjon tisztában a környezettel, amikor útközben hozzáfér a bankszámlákhoz stb.

A legbiztosabb hackerek egy csomagfutár, légkondicionáló technikus vagy bármi más álcáját veszik igénybe, amely hozzáférést biztosít számukra egy irodaházhoz. Amint bent vannak, a kiszolgáló személyi egyenruha egyfajta ingyenes belépőt biztosít, hogy akadálytalanul bebarangolhasson, és tudomásul vegye a valódi munkatársak által beírt jelszavakat. Kiváló lehetőséget nyújt arra is, hogy szemrevételezze mindazokat a post-it jegyzeteket, amelyek az LCD képernyők elé ragadtak, és rájuk firkálva voltak a bejelentkezési adatok.

9. Pókolás

A hozzáértő hackerek rájöttek, hogy sok vállalati jelszó olyan szavakból áll, amelyek magához az üzlethez kapcsolódnak. A vállalati szakirodalom, a weboldal értékesítési anyagainak, sőt a versenytársak és a felsorolt ügyfelek webhelyeinek tanulmányozása biztosíthatja a muníciót, hogy egyedi szavakat állítson össze, amelyeket egy nyers erőszakos támadásban használnak.

Az igazán hozzáértő hackerek automatizálták a folyamatot, és hagyták, hogy a pókháló alkalmazás, hasonlóan az internetes bejárókhoz, amelyeket a vezető keresőmotorok alkalmaznak kulcsszavak azonosítására, összegyűjtsék és összegyűjtsék számukra a listákat.

10. Találd ki

A jelszó-feltörők legjobb barátja természetesen a felhasználó kiszámíthatósága. Hacsak nem egy valóban véletlenszerű jelszót hoztak létre a feladatra szánt szoftver segítségével, a felhasználó által létrehozott „véletlenszerű” jelszó valószínűleg nem lesz ilyen.

Ehelyett, köszönhetően az agyunk érzelmi kötődésének a tetsző dolgokhoz, valószínű, hogy ezek a véletlenszerű jelszavak érdekeinken, hobbijainkon, háziállatainkon, családunkon stb. Valójában a jelszavak általában azokon a dolgokon alapulnak, amelyekről szeretünk csevegni a közösségi hálózatokon, és amelyek még a profiljainkban is szerepelnek. A jelszó-feltörők nagy valószínűséggel megnézik ezeket az információkat, és néhány - gyakran helyesen - tanult találgatást tesznek meg, amikor megpróbálják feltörni a fogyasztói szintű jelszavakat szótár vagy erőszakos támadások nélkül.

Egyéb óvakodási támadások

Ha a hackereknek bármi hiányzik, az nem a kreativitás. Különböző technikákat alkalmazva és alkalmazkodva a folyamatosan változó biztonsági protokollokhoz, ezek a közbeiktatók továbbra is sikeresek.

Például bárki láthatta a közösségi médiában a szórakoztató vetélkedőket és sablonokat, amelyek arra kérték, hogy beszéljen az első autójáról, a kedvenc ételéről, az első számú dalról a 14. születésnapján. Bár ezek a játékok ártalmatlannak tűnnek, és mindenképpen szórakoztató a közzétételük, valójában egy nyitott sablon a biztonsági kérdésekre és a fiókhozzáférés-ellenőrzésre adott válaszokra.

Fiók létrehozásakor próbáljon meg olyan válaszokat használni, amelyek valójában nem rád vonatkoznak, de amelyek könnyen megjegyezhetőek. Mi volt az első autója? Ahelyett, hogy őszintén válaszolna, tegye inkább álmai autóját. Ellenkező esetben egyszerűen ne tegyen közzé semmilyen biztonsági választ az interneten.

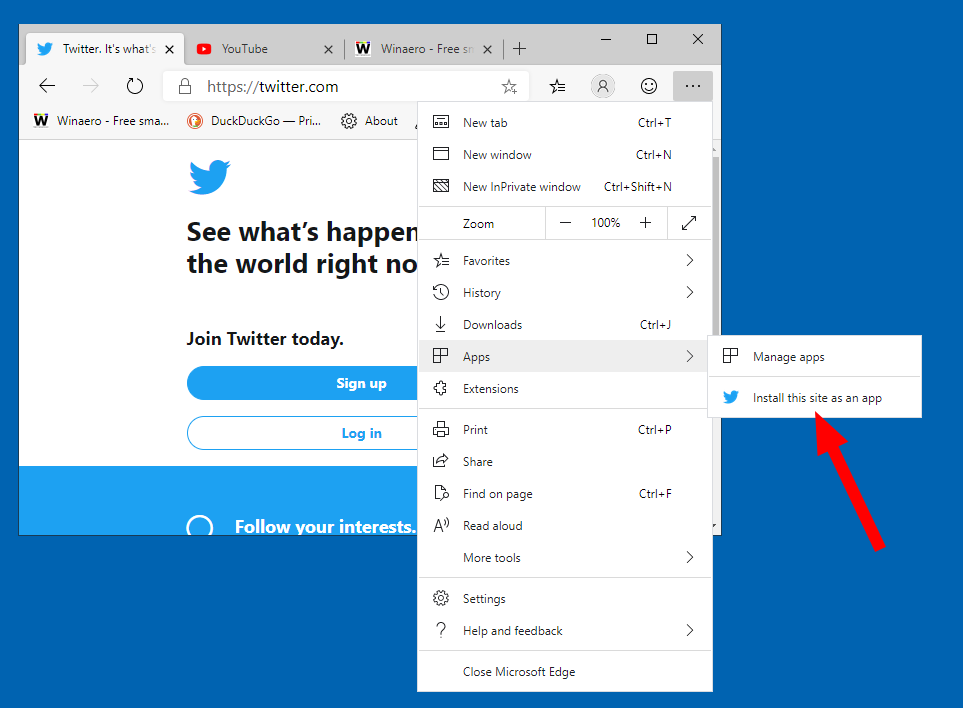

A hozzáférés másik módja a jelszó egyszerű visszaállítása. A legjobb védelem az interloper jelszó alaphelyzetbe állításával szemben az, ha olyan e-mail címet használ, amelyet gyakran ellenőriz, és folyamatosan frissíti elérhetőségét. Ha elérhető, mindig engedélyezze a 2-faktoros hitelesítést. Még akkor is, ha a hacker megtanulja a jelszavát, egyedi ellenőrző kód nélkül nem férhetnek hozzá a fiókhoz.

Gyakran Ismételt Kérdések

Miért kell minden webhelyhez más jelszó?

Valószínűleg tudja, hogy nem szabad kiadnia a jelszavakat, és nem szabad letöltenie olyan tartalmat, amelyet nem ismer, de mi van azzal a fiókkal, amelybe minden nap bejelentkezik? Tegyük fel, hogy ugyanazt a jelszót használja a bankszámlájához, amelyet egy önkényes számlához, például a Grammarly-hoz. Ha feltörték a Grammarly-t, akkor a felhasználónak megvan a banki jelszava is (és esetleg az e-mail címe, amely még könnyebbé teszi az összes pénzügyi forráshoz való hozzáférést).

Mit tehetek a számláim védelme érdekében?

A 2FA használata minden olyan fiókban, amely ezt a funkciót kínálja, egyedi jelszavak használata minden fiókhoz, valamint betűk és szimbólumok keverékének használata a legjobb védelmi vonal a hackerek ellen. Amint azt korábban elmondtuk, a hackerek nagyon sokféle módon férhetnek hozzá az Ön fiókjához, ezért a rendszeres tevékenységek biztosításához meg kell győződnie arról, hogy a szoftvereit és alkalmazásait naprakészen tartja (a biztonsági javításokhoz), és elkerülve minden olyan ismeretlen letöltést.

Mi a legbiztonságosabb módszer a jelszavak megőrzésére?

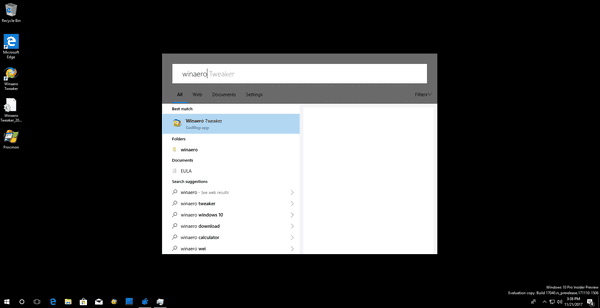

Hihetetlenül nehéz lehet lépést tartani a különlegesen furcsa jelszavakkal. Bár sokkal jobb, ha végigcsinálja a jelszó-visszaállítási folyamatot, mint a fiókok sérülése, ez időigényes. A jelszavak biztonságának megőrzése érdekében használhat olyan szolgáltatást, mint a Last Pass vagy a KeePass, hogy mentse az összes fiók jelszavát.

Egyedi algoritmust is használhat a jelszavak megőrzéséhez, miközben könnyebben megjegyezhetők. Például a PayPal valami olyasmi lehet, mint a hwpp + c832. Lényegében ez a jelszó az URL minden egyes törésének első betűje (https://www.paypal.com), otthonában mindenki születési évének utolsó számával (csak példaként). Amikor belép a fiókjába, tekintse meg azt az URL-t, amely megadja a jelszó első néhány betűjét.

Szimbólumok hozzáadásával a jelszavát még nehezebb feltörni, de rendezze úgy, hogy könnyebben megjegyezhető legyen. Például a + szimbólum bármely szórakoztatással kapcsolatos fiókra vonatkozhat, míg a! felhasználható pénzügyi számlákra.