Miért használjon VPN-t az otthona eléréséhez

Rengeteg oka van annak, hogy távolról szeretné elérni az otthoni hálózatot, és erre a legjobb mód a VPN-kiszolgáló. Egyes útválasztók valóban lehetővé teszik a VPN-kiszolgáló beállítását közvetlenül az útválasztón belül, de sok esetben magának kell beállítania.

A Raspberry Pi nagyszerű módja ennek megvalósítására. A futtatáshoz nem kell sok energia, és elegendő energiájuk van egy VPN-kiszolgáló futtatásához. Beállíthat egyet az útválasztó mellett, és alapvetően megfeledkezhet róla.

Ha távolról fér hozzá az otthoni hálózathoz, bárhonnan elérheti fájljait. Otthoni számítógépeit távolról is futtathatja. Akár otthona VPN-kapcsolatát is használhatja az útról. Egy ilyen beállítás lehetővé teszi, hogy telefonja, táblagépe vagy laptopja bárhonnan ugyanúgy viselkedjen, mint otthon.

Állítsa be a Pi-t

Mielőtt elkezdené beállítani a VPN-t, be kell állítania a Raspberry Pi-t. A legjobb, ha a Pi-t tokkal és tisztességes méretű memóriakártyával állítja be, a 16 GB-nak többnek kell lennie. Ha lehetséges, Ethernet-kábellel csatlakoztassa a Pi-t az útválasztóhoz. Ez minimalizálja a hálózati késéseket.

Telepítse a Raspbian-t

A Pi-nél a legjobb operációs rendszer a Raspbian. Ez az alapértelmezett választás, amelyet a Raspberry Pi alapítvány adott ki, és a Debianon alapul, amely az egyik legbiztonságosabb és legstabilabb Linux verzió.

Menj a Rasbian letöltési oldal , és ragadja meg a legújabb verziót. Itt használhatja a Lite verziót, mert valójában nincs szüksége grafikus asztalra.

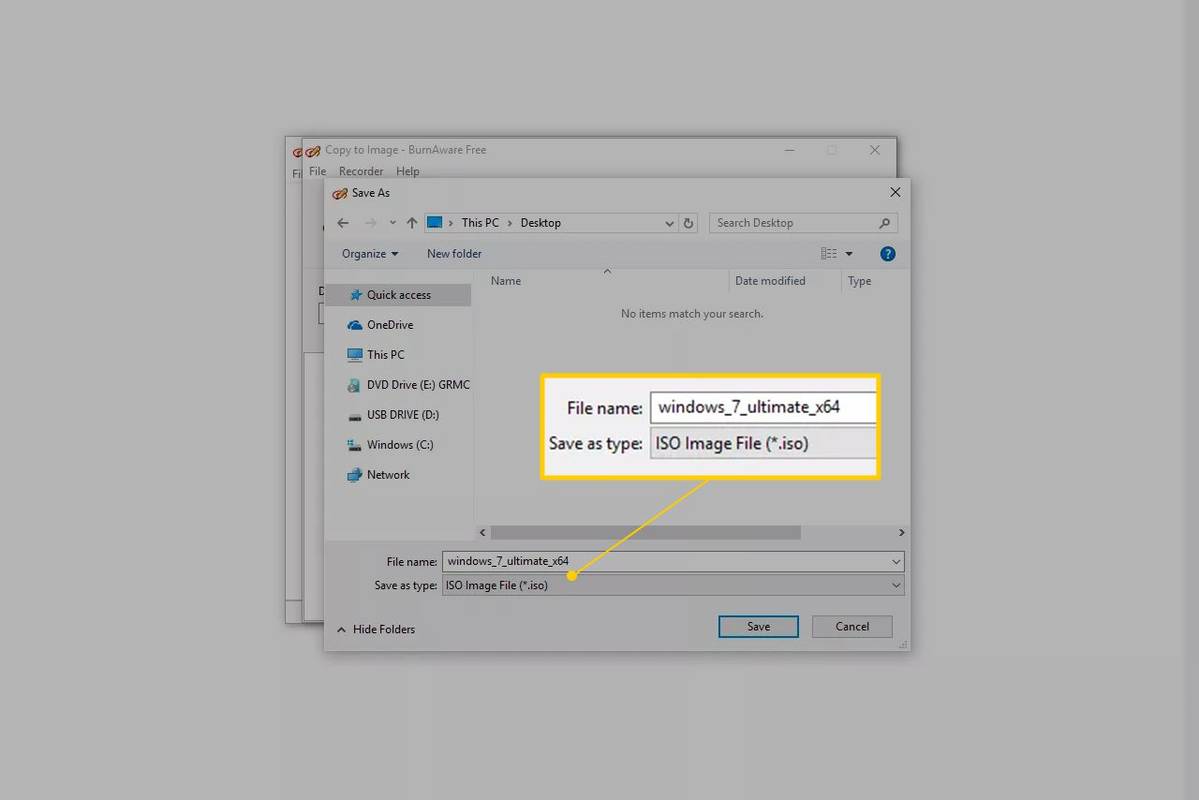

Amíg ez letöltődik, szerezze be a (z) legújabb verzióját Rézmetsző az operációs rendszeréhez. A letöltés befejezése után vonja ki a Raspbian képet. Ezután nyissa meg az Etchert. Válassza ki a Raspbian képet onnan, ahonnan kibontotta. Válassza ki az SD-kártyát (először helyezze be). Végül írja be a képet a kártyára.

hogyan lehet minecraftnak több ramot adni

Ha elkészült, hagyja az SD-kártyát a számítógépén. Nyissa meg a fájlkezelőt, és keresse meg a kártyát. Meg kell látnia néhány különböző partíciót. Keresse meg a rendszerindító partíciót. Ebben van egy kernel.img fájl. Hozzon létre egy üres szövegfájlt a rendszerindító partíción, és hívja ssh fájlkiterjesztés nélkül.

Végre összekapcsolhatja a Pi-t. Győződjön meg róla, hogy utoljára csatlakoztatta-e. Nincs szüksége képernyőre, billentyűzetre vagy egérre. Távolról fogja elérni a Raspberry Pi-t a hálózaton keresztül.

Adjon néhány percet a Pi-nek, hogy beállítsa magát. Ezután nyissa meg a webböngészőt, és lépjen az útválasztó kezelő képernyőjére. Keresse meg a Raspberry Pi-t, és jegyezze fel annak IP-címét.

Akár Windows, akár Linux, vagy Mac számítógépet használ, nyissa meg az OpenSSH-t. Csatlakozzon a Raspberry Pi-hez az SSH-val.

$ ssh [email protected]

Nyilvánvaló, hogy használja a Pi tényleges IP-címét. A felhasználónévmindig pi, és a jelszómálna.

Állítsa be az OpenVPN-t

Az OpenVPN nem éppen egyszerű szerverként beállítani. A jó hír az, hogy csak egyszer kell megtennie. Tehát, mielőtt belemélyedne, győződjön meg arról, hogy a Raspbian teljesen naprakész.

$ sudo apt update $ sudo apt upgrade

A frissítés befejezése után telepítheti az OpenVPN-t és a szükséges tanúsítvány-segédprogramot.

$ sudo apt install openvpn easy-rsa

Tanúsító hatóság

Az eszközök hitelesítéséhez, amikor megpróbálnak csatlakozni a szerverhez, be kell állítania egy tanúsító hatóságot a jelzőkulcsok létrehozásához. Ezek a gombok biztosítják, hogy csak az Ön eszközei tudnak csatlakozni az otthoni hálózathoz.

Először hozzon létre egy könyvtárat a tanúsítványaihoz. Lépjen abba a könyvtárba.

$ sudo make-cadir /etc/openvpn/certs $ cd /etc/openvpn/certs

Nézzen körül az OpenSSL konfigurációs fájlok után. Ezután kapcsolja össze a legújabbat a következővel:openssl.cnf.

$ ls | grep -i openssl $ sudo ln -s openssl-1.0.0.cnf openssl.cnf

Ugyanabban a certs mappában található a vars nevű fájl. Nyissa meg a fájlt a szövegszerkesztővel. A Nano az alapértelmezett, de nyugodtan telepítse a Vim-et, ha jobban érzi magát.

Találd megKEY_SIZEelőször változó. Be van állítva2048alapértelmezés szerint. Váltsd át erre:4096.

export KEY_SIZE=4096

A fő blokk, amellyel foglalkoznia kell, információkat nyújt a tanúsító hatóságról. Segít, ha ezek az információk pontosak, de minden, ami emlékszik, rendben van.

export KEY_COUNTRY='US' export KEY_PROVINCE='CA' export KEY_CITY='SanFrancisco' export KEY_ORG='Fort-Funston' export KEY_EMAIL=' [email protected] ' export KEY_OU='MyOrganizationalUnit' export KEY_NAME='HomeVPN'

Ha minden megvan, mentse és lépjen ki.

Az a korábban telepített Easy-RSA csomag sok szkriptet tartalmaz, amelyek segítenek minden szükséges beállításában. Csak futtatnia kell őket. Kezdje azzal, hogy hozzáadja a vars fájlt forrásként. Ez betölti az összes beállított változót.

$ sudo source ./vars

Ezután tisztítsa meg a kulcsokat. Nincs ilyen, ezért ne aggódjon az üzenet miatt, amely azt mondja, hogy a kulcsai törlődnek.

$ sudo ./clean-install

Végül hozza létre a tanúsító hatóságot. Már beállította az alapértelmezéseket, így csak elfogadhatja az általa bemutatott alapértelmezéseket. Ne felejtsen el erős jelszót beállítani, és az utolsó két kérdésre igennel válaszolni, követve a jelszót.

$ sudo ./build-ca

Készítsen néhány kulcsot

Mindezen nehézségeken átesett egy tanúsító hatóság beállítása, hogy aláírhassa a kulcsokat. Itt az ideje, hogy készítsen néhányat. Először építse fel a kulcsot a szerveréhez.

$ sudo ./build-key-server server

Ezután építse meg a Diffie-Hellman PEM-et. Ezt használja az OpenVPN, hogy biztosítsa az ügyfélkapcsolatokat a szerverrel.

$ sudo openssl dhparam 4096 > /etc/openvpn/dh4096.pem

Az utoljára szükséges kulcsot HMAC-kulcsnak hívják. Az OpenVPN ezzel a kulccsal írja alá az ügyfél és a szerver között kicserélt minden egyes információcsomagot. Segít megelőzni a kapcsolat bizonyos típusú támadásait.

$ sudo openvpn --genkey --secret /etc/openvpn/certs/keys/ta.key

Kiszolgáló konfigurálása

Megvan a kulcs. Az OpenVPN beállításának következő része maga a szerver konfigurációja. Szerencsére itt nincs annyi minden, amit meg kell tennie. A Debian biztosít egy alapkonfigurációt, amelyet az induláshoz használhat. Tehát kezdje azzal, hogy megszerzi azt a konfigurációs fájlt.

$ sudo gunzip -c /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz > /etc/openvpn/server.conf

Használja újra a szövegszerkesztőt a megnyitáshoz/etc/openvpn/server.conf. Az első dolog, amit meg kell találnia, az ahogy,cert, éskulcsfájlokat. Be kell állítani őket, hogy megfeleljenek a létrehozott fájlok tényleges helyeinek, amelyek mind benne vannak/ etc / openvpn / certs / keys.

ca /etc/openvpn/certs/keys/ca.crt cert /etc/openvpn/certs/keys/server.crt key /etc/openvpn/certs/keys/server.key # This file should be kept secret

Találd megazazbeállítást, és módosítsa úgy, hogy megfeleljen a Diffie-Hellman-nak.pemamit létrehoztál.

dh dh4096.pem

Állítsa be a HMAC kulcs elérési útját is.

tls-auth /etc/openvpn/certs/keys/ta.key 0

Találd megrejtjelés ellenőrizze, hogy megfelel-e az alábbi példának.

cipher AES-256-CBC

A következő pár lehetőség megvan, de ezeket egy a-val kommentálták;. Az engedélyezéshez távolítsa el a pontosvesszőket az egyes opciók előtt.

push 'redirect-gateway def1 bypass-dhcp' push 'dhcp-option DNS 208.67.222.222' push 'dhcp-option DNS 208.67.220.220'

Keresse meg afelhasználóéscsoportopciók. Kommentelje őket, és változtassa meg afelhasználóhogy openvpn.

user openvpn group nogroup

Végül ez az utolsó két sor nem az alapértelmezett konfiguráció. Hozzá kell adnia őket a fájl végén.

Állítsa be a hitelesítési összefoglalót az erősebb titkosítás megadásához a felhasználói hitelesítéshez.

# Authentication Digest auth SHA512

Ezután korlátozza az OpenVPN által használt titkosításokat csak erősebbekre. Ez segít korlátozni a gyenge rejtjelek elleni lehetséges támadásokat.

# Limit Ciphers tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-256-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-256-CBC-SHA:TLS-DHE-RSA-WITH-AES-128-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-128-CBC-SHA

Ez mind a konfigurációhoz. Mentse a fájlt, és lépjen ki.

Indítsa el a kiszolgálót

A szerver indítása előtt ezt meg kell tennieopenvpna megadott felhasználó.

$ sudo adduser --system --shell /usr/sbin/nologin --no-create-home openvpn

Ez egy speciális felhasználó, csak az OpenVPN futtatásához, és nem fog mást tenni.

Indítsa el a szervert.

$ sudo systemctl start openvpn $ sudo systemctl start [email protected]

Ellenőrizze, hogy mindketten futnak-e

$ sudo systemctl status openvpn*.service

Ha minden jól néz ki, indításkor engedélyezze őket.

$ sudo systemctl enable openvpn $ sudo systemctl enable [email protected]

Ügyfél beállítása

A szerver mostantól be van állítva és fut. Ezután be kell állítania az ügyfél konfigurációját. Ez az a konfiguráció, amelyet az eszközök és a szerver összekapcsolásához használ. Térjen vissza abizonyosmappát, és készüljön fel az ügyfélkulcs (ok) felépítésére. Választhat külön kulcsokat minden ügyfél számára, vagy egy kulcsot az összes ügyfél számára. Otthoni használatra egy kulcsnak rendben kell lennie.

$ cd /etc/openvpn/certs $ sudo source ./vars $ sudo ./build-key client

A folyamat szinte megegyezik a szerverével, ezért kövesse ugyanazt az eljárást.

Ügyfélkonfiguráció

Az ügyfelek konfigurációja nagyon hasonló a kiszolgálóhoz. Ismét egy előre elkészített sablonnal rendelkezik, amelyre a konfigurációt alapozza. Csak azt kell módosítania, hogy megfeleljen a szervernek.

Váltás aügyfélKönyvtár. Ezután csomagolja ki a minta konfigurációt.

$ cd /etc/openvpn/client $ sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client/client.ovpn

Nyissa meg aclient.ovpnfájl a szövegszerkesztővel. Ezután keresse meg atávoliválasztási lehetőség. Feltéve, hogy még nem használ VPN-t, a Google keresés Mi az én IP-cím. Vegye fel a címet, amelyet megjelenít, és állítsa be a címettávoliIP cím hozzá. Hagyja el a portszámot.

remote 107.150.28.83 1194 #That IP ironically is a VPN

Változtassa meg a tanúsítványokat, hogy azok tükrözzék az Ön által létrehozottakat, akárcsak a szerverrel.

ca ca.crt cert client.crt key client.key

Keresse meg a felhasználói opciókat, és törölje a megjegyzést. Rendben van, ha az ügyfeleket úgy működtetjüksenki.

user nobody group nogroup

Hozzászólás atls-authopció a HMAC számára.

tls-auth ta.key 1

Ezután keresse meg arejtjelopciót, és ellenőrizze, hogy egyezik-e a szerverrel.

cipher AES-256-CBC

Ezután csak adja hozzá a hitelesítési összefoglaló és titkosítási korlátozásokat a fájl aljára.

# Authentication Digest auth SHA512 # Cipher Restrictions tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-256-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-256-CBC-SHA:TLS-DHE-RSA-WITH-AES-128-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-128-CBC-SHA

Amikor minden rendben van, mentse el a fájlt, és lépjen ki. Használatkátránycsomagolni a konfigurációt és a tanúsítványokat, így elküldheti azokat az ügyfélnek.

$ sudo tar cJf /etc/openvpn/clients/client.tar.xz -C /etc/openvpn/certs/keys ca.crt client.crt client.key ta.key -C /etc/openvpn/clients/client.ovpn

Tegye át azt a csomagot az ügyfélnek, tetszése szerint. Az SFTP, az FTP és az USB-meghajtó nagyszerű lehetőségek.

Port továbbítás

Annak érdekében, hogy ezek bármelyike működjön, be kell állítania az útválasztót a bejövő VPN-forgalom továbbítására a Pi-be. Ha már VPN-t használ, akkor ellenőriznie kell, hogy nem ugyanazon a porton csatlakozik-e. Ha igen, módosítsa az ügyfél és a kiszolgáló konfigurációinak portját.

Csatlakozzon az útválasztó webes felületéhez azáltal, hogy beírja annak IP-címét a böngészőbe.

Minden útválasztó más és más. Még mindig mindegyiknek rendelkeznie kell valamilyen formában ezzel a funkcióval. Keresse meg az útválasztón.

A beállítás alapvetően minden útválasztón megegyezik. Adja meg a kezdő és a vég portot. Meg kell egyezniük egymással és a konfigurációkban beállítottakkal. Ezután állítsa be az IP-címre a Raspberry Pi IP-címét. Mentse el a módosításokat.

Csatlakozás az ügyfélhez

Minden ügyfél más, ezért nincs egyetemes megoldás. Ha Windows operációs rendszert használ, akkor szüksége lesz rá Windows OpenVPN kliens .

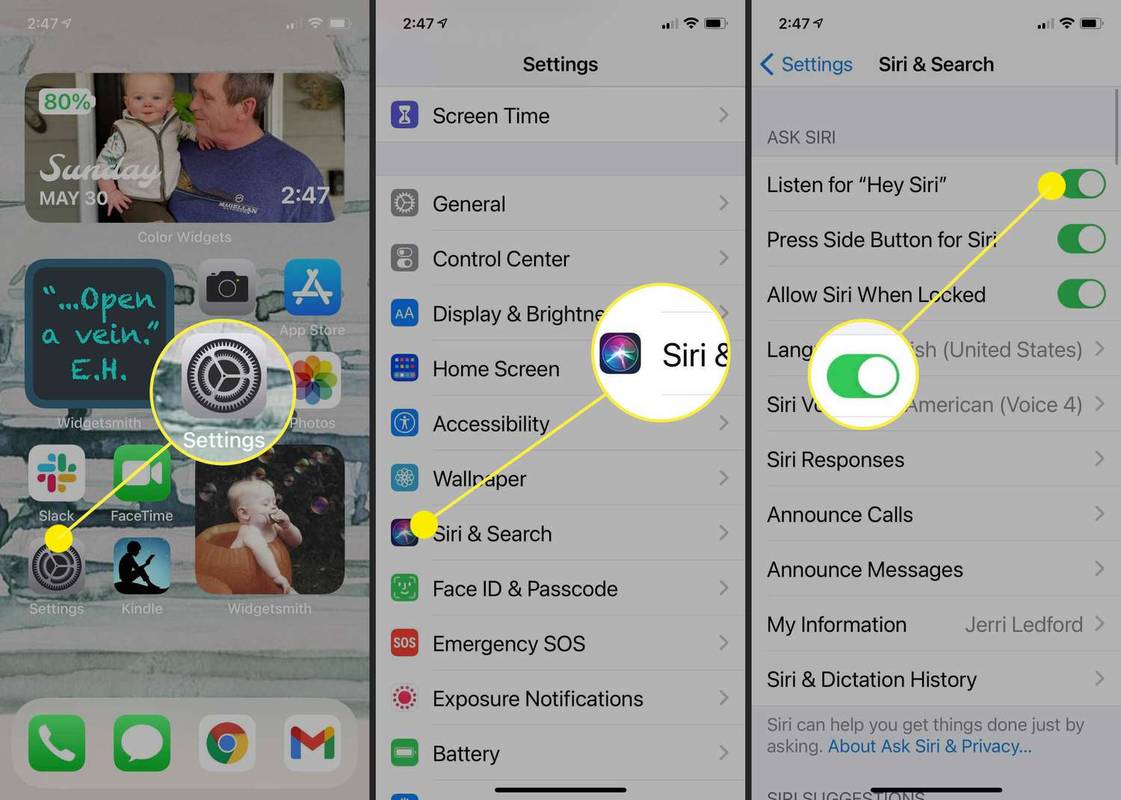

Android rendszeren megnyithatja a tárcsáját, és átviheti a kulcsokat a telefonjára. Ezután telepítse az OpenVPN alkalmazást. Nyissa meg az alkalmazást, és csatlakoztassa az információkat a konfigurációs fájlból. Ezután válassza ki a kulcsokat.

Linuxon az OpenVPN-t kell telepíteni, mint a szerverhez.

$ sudo apt install openvpn

Ezután váltson át/ etc / openvpn, és csomagolja ki az átküldött tarball-t.

$ cd /etc/openvpn $ sudo tar xJf /path/to/client.tar.xz

Nevezze át az ügyfélfájlt.

$ sudo mv client.ovpn client.conf

Még ne indítsa el az ügyfelet. Nem fog sikerülni. Először engedélyeznie kell a port továbbítását az útválasztón.

Záró gondolatok

Most egy működő beállítással kell rendelkeznie. Ügyfele az útválasztón keresztül közvetlenül csatlakozik a Pi-hez. Innen megoszthatja és csatlakozhat a virtuális hálózaton keresztül, amennyiben az összes eszköz csatlakozik a VPN-hez. Nincs korlátozás, ezért mindig csatlakoztathatja az összes számítógépét a Pi VPN-hez.