Mit kell tudni

- A Secure Hash Algorithm 1 (SHA-1) egyfajta algoritmus, amelyet az adatok hitelességének ellenőrzésére használnak.

- A jelszó-hitelesítés és a fájlellenőrzés példák a felhasználására.

- Egy speciális számológép képes megtalálni a szöveg vagy fájl SHA-1 ellenőrző összegét.

Ez a cikk azt vizsgálja, hogy mit jelent az SHA-1, hogyan és miért használják, valamint azt, hogyan lehet SHA-1 ellenőrző összegeket generálni.

hogyan lehet a kézírásból betűtípust készíteni

Mi az SHA-1?

Az SHA-1 (a Secure Hash Algorithm 1 rövidítése) egyike a számos kriptográfiai hash függvénynek.

Leggyakrabban annak ellenőrzésére használják, hogy a fájl változatlan-e. Ez úgy történik, hogy a ellenőrző összeg a fájl továbbítása előtt, majd újra, ha eléri a célállomást.

A továbbított fájl csak akkor tekinthető eredetinek, ha mindkét ellenőrző összeg azonos.

David Silverman / Getty Images News / Getty Images

Az SHA hash-függvény története és sebezhetőségei

Az SHA-1 csak egyike a Secure Hash Algorithm (SHA) család négy algoritmusának. A legtöbbet az Egyesült Államok Nemzetbiztonsági Ügynöksége (NSA) fejlesztette ki, és a National Institute of Standards and Technology (NIST) adta ki.

Az SHA-0 160 bites üzenetkivonat (hash érték) méretű, és ez volt az algoritmus első verziója. Hash értékei 40 számjegy hosszúak. 1993-ban „SHA” néven adták ki, de nem sok alkalmazásban használták, mert 1995-ben egy biztonsági hiba miatt gyorsan lecserélték SHA-1-re.

Az SHA-1 ennek a kriptográfiai hash függvénynek a második iterációja. Ennek is van egy 160 bites üzenetkivonata, és az SHA-0 hiányosságainak kijavításával igyekezett növelni a biztonságot. 2005-ben azonban az SHA-1 is bizonytalannak bizonyult.

Miután kriptográfiai gyengeségeket találtak az SHA-1-ben, a NIST 2006-ban nyilatkozatot tett, amelyben arra buzdította a szövetségi ügynökségeket, hogy 2010-re vegyék át az SHA-2 használatát, és a NIST 2011-ben hivatalosan is elvetette. Az SHA-2 erősebb, mint az SHA-2. 1, és az SHA-2 elleni támadások nem valószínű, hogy megtörténnek a jelenlegi számítási teljesítmény mellett.

Nemcsak a szövetségi ügynökségek, de még az olyan cégek is, mint a Google, a Mozilla és a Microsoft, mind megkezdték az SHA-1 SSL-tanúsítványok elfogadásának leállítását, vagy már letiltották az ilyen típusú oldalak betöltését.

A Google bizonyítékkal rendelkezik az SHA-1 ütközésre ami megbízhatatlanná teszi ezt a módszert egyedi ellenőrző összegek generálásához, legyen szó jelszóról, fájlról vagy bármilyen más adatról. Letölthet két egyedit PDF fájlok innen Összetört hogy ez hogyan működik. Az oldal alján található SHA-1 számológép segítségével állítsa elő mindkettőre az ellenőrző összeget, és azt fogja tapasztalni, hogy az érték pontosan ugyanaz, még ha eltérő adatokat tartalmaznak is.

SHA-2 és SHA-3

Az SHA-2 2001-ben jelent meg, néhány évvel az SHA-1 után. Hat hash-függvényt tartalmaz, különböző méretű kivonatokkal: SHA-224, SHA-256, SHA-384, SHA-512, SHA-512/224 és SHA-512/256.

Nem NSA tervezők által kifejlesztett és A NIST adta ki 2015-ben , a Secure Hash Algorithm család másik tagja, az SHA-3 (korábban Keccak).

Az SHA-3 nem helyettesíti az SHA-2-t, ahogy a korábbi verziók a korábbi verziók helyett. Ehelyett az SHA-0, SHA-1 és MD5 másik alternatívájaként fejlesztették ki.

Hogyan kell használni az SHA-1-et?

Az egyik valós példa, ahol az SHA-1 használható, az az, amikor beírja a jelszavát egy webhely bejelentkezési oldalán. Bár ez a háttérben, az Ön tudta nélkül történik, előfordulhat, hogy a webhely ezt a módszert használja a jelszó hitelességének biztonságos ellenőrzésére.

tudsz félkövér szöveget írni a facebook-on

Ebben a példában képzelje el, hogy egy gyakran látogatott webhelyre próbál bejelentkezni. Minden alkalommal, amikor bejelentkezik, meg kell adnia felhasználónevét és jelszavát.

Ha a webhely az SHA-1 kriptográfiai hash funkciót használja, az azt jelenti, hogy a jelszó beírása után ellenőrző összeggé alakul. Ezt az ellenőrző összeget a rendszer összehasonlítja a webhelyen tárolt ellenőrző összeggel, amely az Ön jelenlegi jelszavához kapcsolódik, függetlenül attól, hogy nem változtatta meg jelszavát a regisztráció óta, vagy ha csak pillanatokkal ezelőtt változtatta meg. Ha a kettő megegyezik, akkor hozzáférést kap; ha nem, akkor azt mondják, hogy a jelszó helytelen.

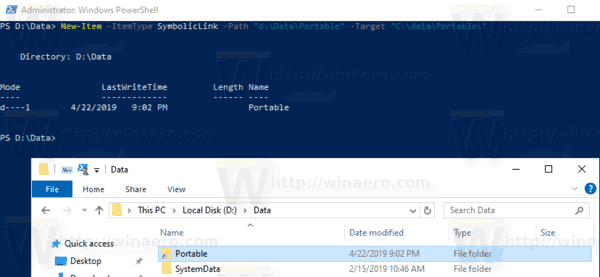

Egy másik példa, ahol ez a hash függvény használható, a fájl ellenőrzése. Egyes webhelyek a letöltési oldalon megadják a fájl ellenőrző összegét, így a letöltéskor saját maga ellenőrizheti az ellenőrző összeget, hogy megbizonyosodjon arról, hogy a letöltött fájl megegyezik a letölteni kívánt fájllal.

Elgondolkodhat azon, hogy hol van valódi haszna az ilyen típusú ellenőrzésnek. Vegyünk egy olyan forgatókönyvet, amelyben ismeri a fejlesztő webhelyéről származó fájl SHA-1 ellenőrző összegét, de ugyanazt a verziót egy másik webhelyről szeretné letölteni. Ezután létrehozhatja az SHA-1 ellenőrző összeget a letöltéshez, és összehasonlíthatja azt a fejlesztő letöltési oldalán található valódi ellenőrzőösszeggel.

Ha a kettő különbözik, az nemcsak azt jelenti, hogy a fájl tartalma nem azonos, hanem ott istudottrejtett rosszindulatú program lehet a fájlban, az adatok megsérülhetnek, és kárt okozhatnak a számítógép fájljaiban, a fájl nem kapcsolódik a valódi fájlhoz stb.

Ez azonban azt is jelentheti, hogy az egyik fájl a program régebbi verzióját képviseli, mint a másik, mivel még ez a csekély változtatás is egyedi ellenőrző összeget generál.

Azt is érdemes ellenőrizni, hogy a két fájl azonos-e, ha szervizcsomagot vagy más programot vagy frissítést telepít, mert problémák léphetnek fel, ha néhány fájl hiányzik a telepítés során.

SHA-1 ellenőrzőösszeg kalkulátorok

Egy speciális számológép használható egy fájl vagy karaktercsoport ellenőrző összegének meghatározására.

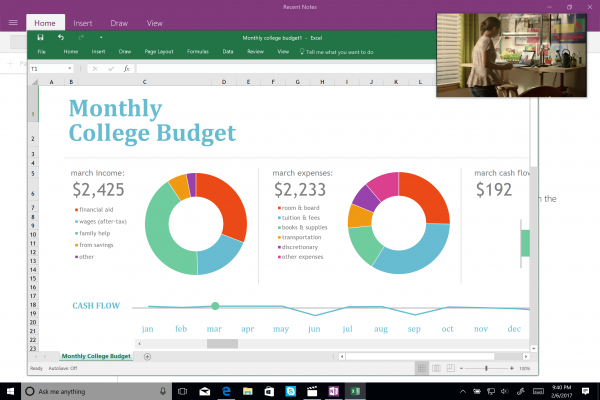

Például, SHA1 Online egy ingyenes online eszköz, amely bármilyen szöveg-, szimbólum- és/vagy számcsoport SHA-1 ellenőrző összegét generálja. Ez például ezt a párt generálja:

|_+_|Ugyanezen a weboldalon található a SHA1 fájl ellenőrző összeg eszközt, ha szöveg helyett fájl van.

![A Windows elakadásának javítása – 10 módszer [magyarázat]](https://www.macspots.com/img/blogs/72/how-fix-getting-windows-ready-stuck-10-ways.jpg)